La CC amenaza con dejar obsoletos los protocolos criptográficos actuales, obligando a la sociedad científica a investigar nuevos algoritmos criptográficos y productos de seguridad resistentes a los ataques cuánticos.

Un EY CEO Imperative Study de 2021 muestra que la CC no fue prioridad para los ejecutivos en los dos años siguientes, lo que representa cómo la tecnología aún no está lista para las aplicaciones comerciales diarias. Sin embargo, en una encuesta separada de negocios del Reino Unido a partir de 2022, la mayoría de los encuestados dijeron que su firma tomará medidas concretas para prepararse para la CC dentro de uno o dos años. Y la criptografía es un área clave de enfoque: el 72 % de los encuestados en tecnología, medios y telecomunicaciones dicen que las tareas relacionadas con la criptografía son su máxima prioridad para el uso de la CC, mientras que el 61 % en la manufactura avanzada y otros campos de la producción industrial dicen lo mismo. Los sectores de consumo, energía y private equity también clasificaron a la criptografía como su segunda prioridad más alta dentro de la computación cuántica.

Por qué los CSO deberían preocuparse hoy por la computación cuántica

Aunque la tecnología aún no está completamente establecida, los datos actuales siguen siendo vulnerables al descifrado de CC, ya que la vida útil de los datos puede ser más larga que el tiempo requerido para romper los métodos de cifrado actuales. Esto a menudo se conoce como ataques de “cosechar ahora, descifrar después”, donde los malos actores recopilan información encriptada ahora con la esperanza de que la CC pueda descifrar ese cifrado en el futuro. El reciente informe EY Quantum Approach to Cybersecurity encontró que los siguientes productos de seguridad están en un alto nivel de riesgo debido a los avances en las computadoras cuánticas:

Infraestructura pública clave |

Certification Authority (CA), Certificados SSL de uso común. Desde 2014, casi todas las CA comerciales utilizan claves públicas RSA de al menos 2048, lo que se considera rompible. |

Distribución segura de software |

En su mayoría firmas digitales basadas en claves públicas, que contienen claves públicas RSA. |

Autorización federada |

Los métodos de inicio de sesión único como OAuth, OpenID y SAML, entre otros, se basan ampliamente en HTTP y una vez pirateados son extremadamente vulnerables al robo de datos y actos delictivos. |

Intercambio de claves a través del canal público |

Uso compartido de claves solo entre individuos Los métodos de intercambio de claves y acuerdo de claves se utilizan en protocolos de seguridad de red como SSHE, IKE, IPSec SSL y TLS para proteger la comunicación privada. Se basan en gran medida en RSA, criptografía de curva elíptica o algoritmos Diffie-Hellman (ECDH, por sus siglas en inglés). |

Correo electrónico seguro |

Correos electrónicos seguros comúnmente enviados a través de S/MIME para entidades predominantemente gubernamentales y empresas reguladas para intercambiar correos electrónicos confidenciales/auténticos. En gran medida dependen de las claves públicas de RSA. |

Red privada virtual |

IPSec garantiza el acceso a la red de la empresa, el acceso a las aplicaciones relacionadas con el trabajo y la fuerza laboral móvil. Las VPN también se pueden utilizar para eludir las restricciones locales de internet en países extranjeros, creando una red de túneles habilitada a través de RSA o ECC con protocolos de establecimiento clave como IKE o IKE móvil. |

Navegación web segura |

Navegación web con bloqueo seguro a través de sitios web habilitados para SSL/TLS, principalmente requeridos por los requisitos reglamentarios y el cumplimiento debido a la información privada del usuario, como los datos de pago. RSA sigue siendo la clave de autenticación más común. |

Dispositivos controladores |

La criptografía incorporada de los dispositivos controladores en cualquier tipo de maquinaria (automóviles, aviones, fábricas, etc.) generalmente no tienen las capacidades de almacenamiento, computación o comunicación para soportar métodos criptográficos como los basados en celosía, y a menudo son bastante difíciles de reemplazar. |

Transacciones privadas de blockchain |

Los algoritmos de protección de blockchain incluyen RSA y ECDSA, por lo que el mundo criptográfico debe superar los algoritmos de problemas de factorización para mantenerse seguro. Las firmas de transacciones de blockchain para identificación y los nodos blockchain con comunicación por Internet son extremadamente vulnerables. |

Los Chief Security Officers (CSO) ya pueden estar formulando una estrategia de CC que incluya:

- Evaluar los riesgos: ¿cuánto de tus datos cifrados está en riesgo?

- Analizar posibles impactos: ¿cuál sería el impacto en tu negocio si esta información encriptada se descifrara en los próximos 5-10 años?

- Planear una hoja de ruta: desde su ecosistema actual de ciberseguridad corporativa hasta uno con tecnología cuántica — ¿cómo llegamos ahí desde aquí?

Si bien los nuevos algoritmos de CC permitirán a las empresas aumentar su nivel de seguridad con la inclusión de una criptografía cuántica-resistente, el nivel de seguridad también dependerá del nivel de madurez y controles de ciberseguridad actualmente vigentes dentro del negocio y de la progresión de la tecnología en tándem con la regulación.

Para seguir operando de manera exitosa y segura, las empresas deberán asegurarse de que su plan de ciberseguridad con tecnología cuántica esté completamente madurado antes de que la amenaza que representan las tecnologías de CC se convierta en realidad.

Para evaluar la preparación cuántica en tu panorama empresarial de ciberseguridad, preguntar:

- ¿La seguridad de los datos y el cifrado son esenciales para tu negocio?

- ¿Qué tan bien preparado está tu panorama empresarial de ciberseguridad?

- ¿Conoces las amenazas de ciberseguridad que plantea la tecnología cuántica emergente?

- ¿Tienes plena conciencia de los riesgos y amenazas que plantean estas tecnologías?

- ¿Tiene a la mano un modelo de negocio bien preparado, impulsado por la cuántica, listo para su implementación?

- ¿Tus protocolos de seguridad son “criptoágiles"?

- ¿Puedes darte el lujo de que hoy te roben información confidencial para ser descifrada cuando las tecnologías de computación cuántica estén disponibles en el futuro?

Un paso importante para las empresas en el camino hacia la criptografía cuántica resistente es también tomar conciencia de los desarrollos en el entorno regulatorio. Han comenzado los esfuerzos regulatorios para abordar la criptografía post-cuántica. En Estados Unidos, el Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) está trabajando en un conjunto de estándares, al igual que el Instituto Europeo de Normas de Telecomunicaciones. Se espera que los estándares del NIST se publiquen en 2024.

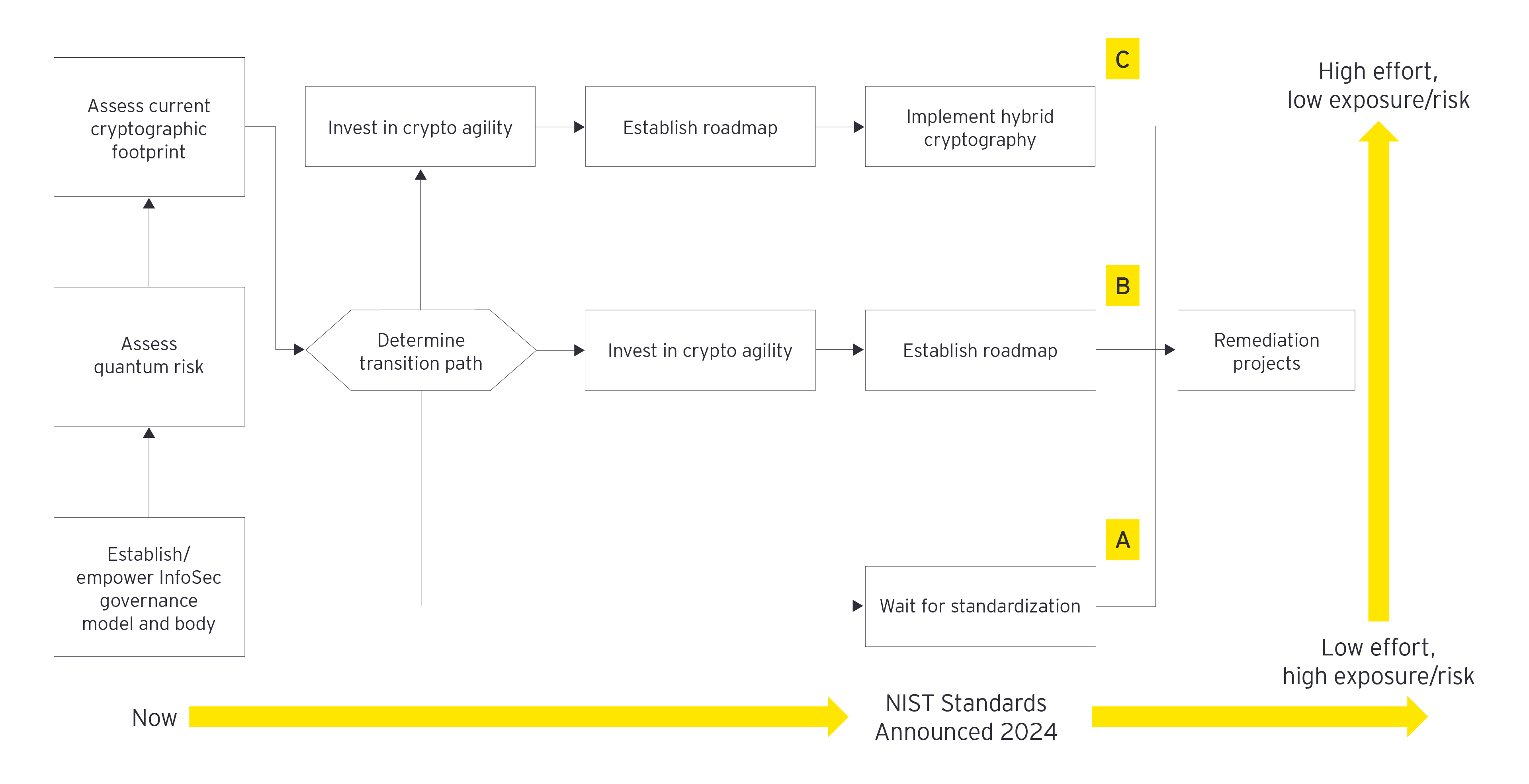

Los tres caminos hacia un futuro cuántico resistente

Dadas las amenazas y la respuesta regulatoria, el momento de actuar es ahora. Con la siguiente hoja de ruta de preparación cuántica, las entidades pueden evaluar qué tan listo está su modelo de negocio cibernético para la era cuántica y reducir su exposición a ataques cuánticos. Una vez realizada la evaluación, el modelo de gobierno y el organismo pueden ser revisados y redefinidos en el camino hacia un futuro con resiliencia cuántica.

La preparación de una organización para las amenazas cuánticas y la estandarización se puede dividir en tres estrategias y escenarios diferentes para ser aplicados después de una evaluación exhaustiva del riesgo cuántico, según el Laboratorio de Investigación en Ciberseguridad de la Escuela de Administración Ted Rogers de la Universidad Metropolitana de Toronto. Esos tres, reflejados en el gráfico anterior, son:

A. Ciertas organizaciones esperarán a que entre en vigor la normativa de estandarización antes de tomar cualquier iniciativa. Esto incluye a las empresas cuyos datos son de valor relativamente bajo para posibles hackers o datos que existen por un corto período de tiempo.

B. Algunas organizaciones invertirán en criptoagilidad de antemano y estarán listas para lanzar iniciativas apropiadas para cuando los estándares oficiales entren en vigor mediante el establecimiento de una hoja de ruta adaptable y mantenida.

C. Pocas organizaciones con mayor riesgo y recursos suficientes irán más allá; además de ser criptoágiles, adoptarán una postura híbrida implementando una capa de seguridad cuántica resistente encima de la existente. Esto ayudará a reducir el riesgo de que los datos sean robados ahora y descifrados en el futuro, cuando las computadoras cuánticas completamente operativas estarán disponibles para su uso.

Artículos relacionados

Resumen

A medida que avanzamos hacia un futuro impulsado por la cuántica, evaluar y reducir la exposición al riesgo cuántico de su organización será primordial. Si bien la tecnología cuántica aún está en su infancia, los negocios que planean ahora un futuro con cuántico resiliente serán los que puedan ofrecer la mejor defensa contra los vectores emergentes de ciberataques.