EY se refiere a la organización global, y puede referirse a una o más, de las firmas miembro de Ernst & Young Global Limited, cada una de las cuales es una entidad legal independiente. Ernst & Young Global Limited, una compañía británica limitada por garantía, no brinda servicios a los clientes.

Cómo EY puede ayudar

-

Combinamos enfoques tradicionales e innovadores, junto con una metodología coherente, para ofrecer servicios de auditoría de calidad. Obtén más información.

Leer más

Esta realidad evidencia que las brechas digitales tienen implicancias financieras, legales y sociales cada vez más complejas.

En este escenario, el pentesting moderno se convierte en una herramienta clave para anticipar riesgos y proteger lo esencial.

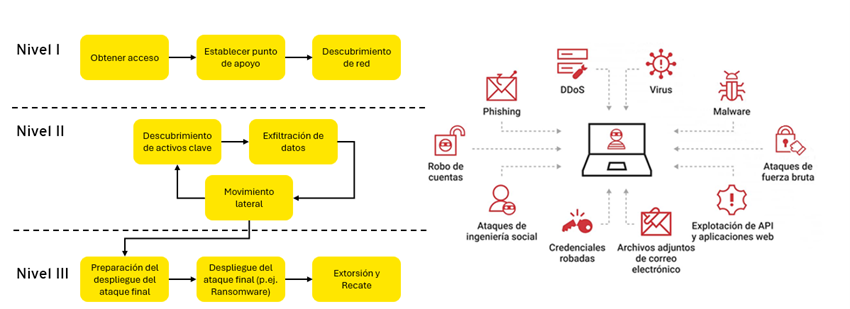

Tradicionalmente, el pentesting —o prueba de penetración— se realiza una o dos veces al año para detectar vulnerabilidades en sistemas específicos. Aunque útil en ciertos contextos, este enfoque puntual ha quedado limitado frente a entornos digitales más complejos como la nube, las APIs (interfaces que permiten la comunicación entre diferentes sistemas y aplicaciones), el Internet of Things (IoT) —dispositivos físicos conectados a internet, como sensores, cámaras o maquinaria— o los sistemas distribuidos (infraestructuras tecnológicas que operan de forma descentralizada en múltiples ubicaciones o plataformas).

El pentesting moderno es una evolución de estos tests tradicionales que implica evaluaciones continuas, automatizadas y adaptadas a los entornos actuales, utilizando inteligencia artificial y herramientas avanzadas para simular ataques reales, entregar resultados en tiempo real y permitir una respuesta ágil ante amenazas emergentes.

Por ejemplo, mientras un test tradicional revisaría una web corporativa una vez al año, el pentesting moderno monitorea de forma constante sus APIs, integraciones en la nube y posibles canales de ataque, alertando de inmediato ante vulnerabilidades críticas.

El pentesting moderno incorpora técnicas avanzadas que permiten simular ataques reales con mayor precisión y relevancia para el negocio. Entre ellas destacan: