Die internationale EY-Organisation besteht aus den Mitgliedsunternehmen von Ernst & Young Global Limited (EYG). Jedes EYG-Mitgliedsunternehmen ist rechtlich selbstständig und unabhängig und haftet nicht für das Handeln und Unterlassen der jeweils anderen Mitgliedsunternehmen. Ernst & Young Global Limited ist eine Gesellschaft mit beschränkter Haftung nach englischem Recht und erbringt keine Leistungen für Kunden.

So unterstützen wir Sie

-

Jedes Unternehmen kann von Betrug, Bestechung und Korruption betroffen sein. Wie EY Ihnen mit seiner Fachexpertise helfen kann, erfahren Sie hier.

Mehr erfahren

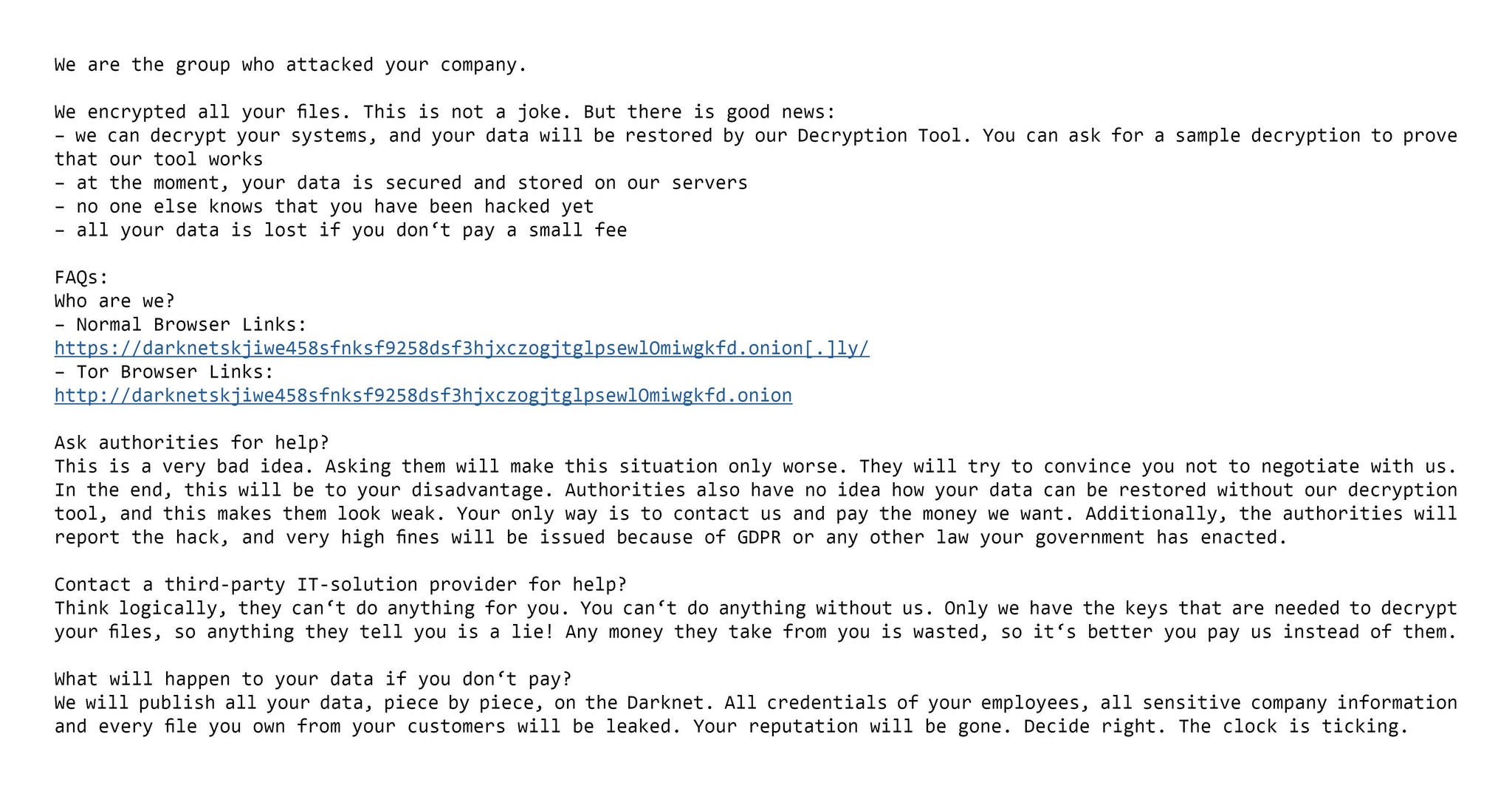

Die letzte Stufe der Eskalation: Veröffentlichung der Daten

Die letzte Eskalationsstufe besteht entweder in der vollständigen Veröffentlichung oder dem Verkauf der Daten im Darknet. Manche Gruppen setzen in diesem Stadium noch eine „letzte Chance“-Frist, bevor sie den finalen Schritt gehen. Diese kontrollierte Eskalation soll sicherstellen, dass das Unternehmen vor Ablauf der letzten Frist zahlt, um einen noch größeren Schaden abzuwenden.

Für betroffene Unternehmen stellt die Veröffentlichung von Daten auch eine juristische und regulatorische Herausforderung dar. Besonders unter Regularien wie der DSGVO (Datenschutz-Grundverordnung, engl. GDPR) kann ein massiver Datenabfluss hohe Bußgelder und rechtliche Konsequenzen nach sich ziehen. Neben finanziellen Strafen drohen auch Anspruchsforderungen von Kund:innen oder Partner:innen, deren Daten betroffen sind. Daher müssen Unternehmen parallel zur Incident Response prüfen, welche Meldepflichten gegenüber Datenschutzbehörden und Kund:innen bestehen.

Ein entscheidender Aspekt der Verhandlungen ist der Nachweis, dass tatsächlich Daten exfiltriert wurden. Cyberkriminelle veröffentlichen oder übersenden dazu oft Dateiauszüge oder Screenshots besonders sensibler Informationen, um den Druck auf das Unternehmen zu erhöhen. Allerdings ist dies nicht automatisch gegeben, sondern wird in der Praxis häufig vom betroffenen Unternehmen bzw. dessen professioneller Unterstützung angefordert.