EY oznacza globalną organizację i może odnosić się do jednej lub więcej firm członkowskich Ernst & Young Global Limited, z których każda stanowi odrębny podmiot prawny. Ernst & Young Global Limited, brytyjska spółka z ograniczoną odpowiedzialnością, nie świadczy usług na rzecz klientów.

Rosnące zagrożenia cyfrowe oraz coraz bardziej wyrafinowane ataki, stawiają cyberbezpieczeństwo za jeden z filarów stabilności państwa i gospodarki. Projekt nowelizacji ustawy o Krajowym Systemie Cyberbezpieczeństwa wprowadza szereg wymagań, które będą miały bezpośredni wpływ na funkcjonowanie operatorów usług kluczowych i ważnych. Dla wielu organizacji może oznaczać to konieczność wdrożenia nowych procesów, procedur i mechanizmów kontrolnych.

Ustawa o Krajowym Systemie Cyberbezpieczeństwa i potrzeba nowelizacji

Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa (UKSC), a dokładnie jej projekt, jest odpowiedzią na rosnące zagrożenia w cyberprzestrzeni oraz konieczność implementacji unijnej dyrektywy NIS2. Dotychczasowe przepisy, obowiązujące od 2018 roku, nie nadążały za dynamicznie zmieniającym się krajobrazem zagrożeń, a także nie obejmowały wielu sektorów i podmiotów, które dziś odgrywają kluczową rolę w funkcjonowaniu państwa i gospodarki.

Zapisz się na newsletter EY Technology

Otrzymuj comiesięczny zestaw najciekawszych artykułów, raportów i analiz z zakresu technologii dla biznesu.

Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa wprowadza m.in. nowe kategorie podmiotów (kluczowe i ważne), obowiązki w zakresie raportowania incydentów, zarządzania ryzykiem oraz odpowiedzialności kadry kierowniczej. Nowelizacja UKSC nie jest jedynie formalnym dostosowaniem do prawa unijnego. To realna zmiana podejścia do cyberbezpieczeństwa – z reaktywnego na proaktywne. Ustawa ma na celu nie tylko reagowanie na incydenty, ale przede wszystkim ich zapobieganie poprzez budowę kultury bezpieczeństwa, wdrażanie systemów zarządzania ryzykiem i rozwój kompetencji w organizacjach.

Przyjęcie obecnej wersji projektu nowelizacji UKSC spodziewane jest w IV kwartale tego roku. Warto podkreślić, że zakres wymagań na przestrzeni ostatnich wersji projektów jest stabilny.

Nowa klasyfikacja podmiotów

Jedną z ważniejszych zmian w nowelizacji UKSC jest wprowadzenie nowej klasyfikacji podmiotów objętych regulacją. Zamiast dotychczasowych operatorów usług kluczowych i dostawców usług cyfrowych, ustawa wprowadza dwie główne kategorie: podmioty kluczowe oraz podmioty ważne. Klasyfikacja ta opiera się na kryteriach takich jak wielkość organizacji, sektor działalności oraz znaczenie dla funkcjonowania państwa i społeczeństwa.

Podmioty kluczowe to m.in. operatorzy infrastruktury krytycznej, duże przedsiębiorstwa z sektorów takich jak energetyka, transport, zdrowie, bankowość czy administracja publiczna. Podmioty ważne to z kolei średnie przedsiębiorstwa działające w tych samych sektorach lub inne podmioty, które – mimo mniejszej skali – mają istotne znaczenie dla bezpieczeństwa cyfrowego kraju.

Co istotne nowelizacja UKSC rozszerza zakres regulacji również na dostawców usług cyfrowych i technologii, w tym szczególnie na tzw. dostawców usług zarządzanych (ang. Managed Service Providers – MSP) oraz dostawców wysokiego ryzyka (ang. High Risk Vendors – HRV). To odpowiedź na rosnącą zależność organizacji od zewnętrznych dostawców IT oraz zagrożenia związane z łańcuchem dostaw.

Nowelizacja przewiduje również mechanizm samoidentyfikacji – organizacje, które spełniają określone kryteria, są zobowiązane do zgłoszenia się do właściwego organu i poddania się obowiązkom wynikającym z ustawy. W przypadku braku zgłoszenia, a późniejszego stwierdzenia, że podmiot powinien był się zarejestrować, grożą wysokie kary finansowe. Zaangażowanie zewnętrznych ekspertów i doradców w proces oceny podlegania pod przepisy UKSC pozwala na zmniejszenie ryzyka niezakwalifikowania organizacji.

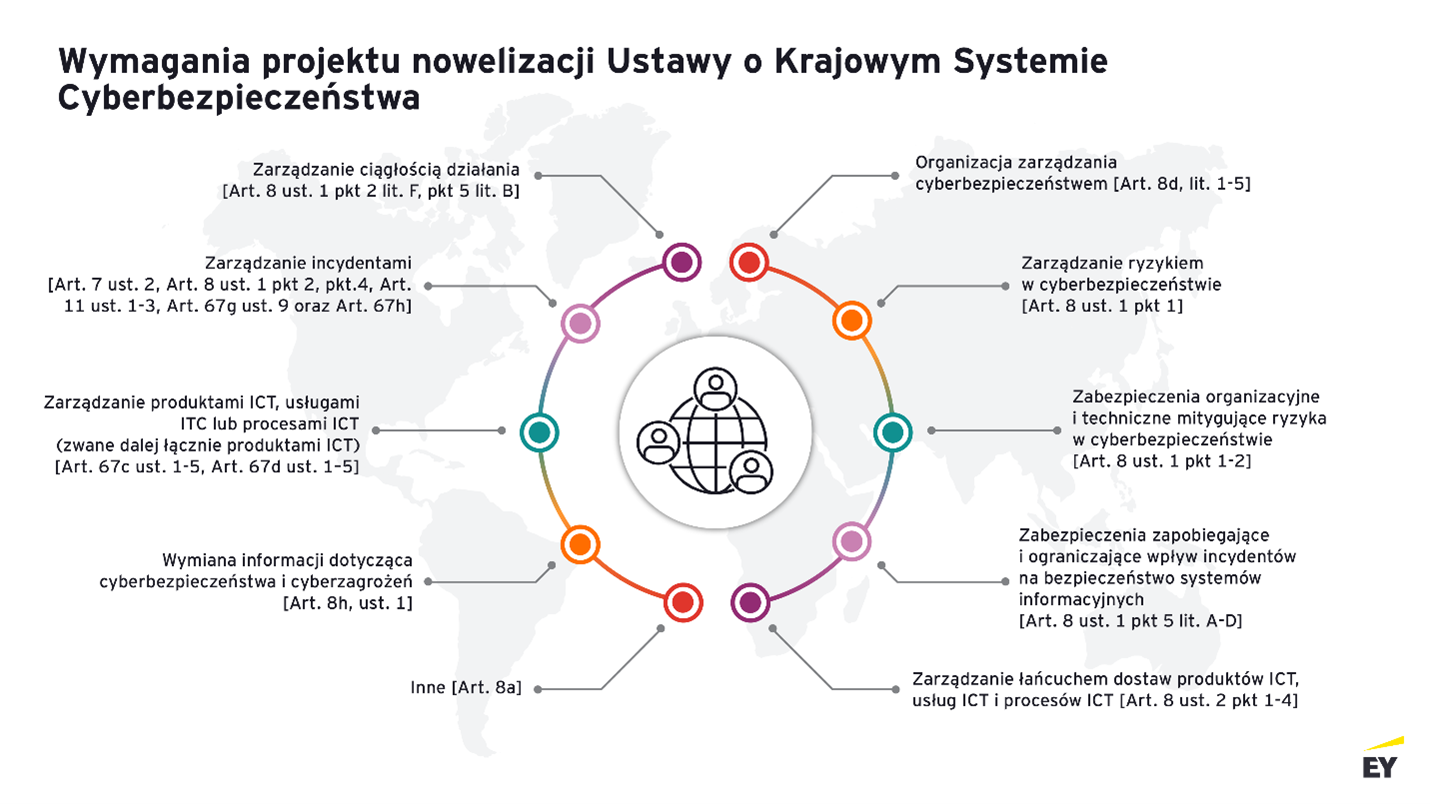

Wymagania UKSC – obszary

Zakres audytu zgodności z wymaganiami UKSC obejmuje szerokie spektrum obszarów merytorycznych, które odzwierciedlają kompleksowe podejście ustawodawcy do zarządzania cyberbezpieczeństwem.

- Kluczowym elementem jest organizacja zarządzania cyberbezpieczeństwem – organizacje muszą wykazać, że kierownictwo aktywnie wspiera funkcjonowanie systemu zarządzania bezpieczeństwem informacji (SZBI), zapewnia odpowiednie zasoby oraz nadzoruje realizację celów bezpieczeństwa.

- Kolejnym filarem jest zarządzanie ryzykiem – wymagane jest systematyczne szacowanie ryzyka wystąpienia incydentów oraz wdrażanie działań mitygujących. W tym kontekście istotne są zabezpieczenia organizacyjne i techniczne, obejmujące m.in. polityki bezpieczeństwa, kontrolę dostępu, zarządzanie aktywami, stosowanie kryptografii oraz edukację personelu w zakresie cyberhigieny.

Nowelizacja UKSC kładzie również nacisk na:

- gotowość do reagowania na incydenty – organizacje muszą posiadać procedury wykrywania, analizowania i raportowania incydentów, a także zapewnić współpracę z CSIRT i organami nadzorczymi. Równolegle wymagane jest wdrożenie mechanizmów zapewniających ciągłość działania, w tym planów awaryjnych i odtworzeniowych.bezpieczeństwo łańcucha dostaw ICT – podmioty muszą identyfikować ryzyka związane z dostawcami, oceniać jakość produktów i usług oraz uwzględniać decyzje o uznaniu dostawców za wysokiego ryzyka.

Dodatkowo, ustawa wprowadza obowiązki w zakresie:

- zarządzania produktami ICT, w tym zakaz nabywania lub konieczność wycofania określonych rozwiązań.wymiany informacji o cyberzagrożeniach, co ma wspierać budowę wspólnej odporności sektora.

Całość uzupełniają przepisy szczególne, które mogą zostać określone przez Radę Ministrów w formie dodatkowych wymagań dla SZBI.

Audyt oceny zgodności UKSC – pierwszy krok

Audyt oceny zgodności z wymaganiami UKSC (Audyt UKSC) jest kluczowym krokiem w przygotowaniu organizacji do nadchodzących obowiązków regulacyjnych i wzmocnienia obszaru cyberbezpieczeństwa. Badanie umożliwia wczesną identyfikację luk w obszarze cyberbezpieczeństwa, ocenę dojrzałości obecnych mechanizmów zarządzania ryzykiem oraz przygotowanie organizacji do wdrożenia nowych obowiązków w sposób uporządkowany i efektywny.

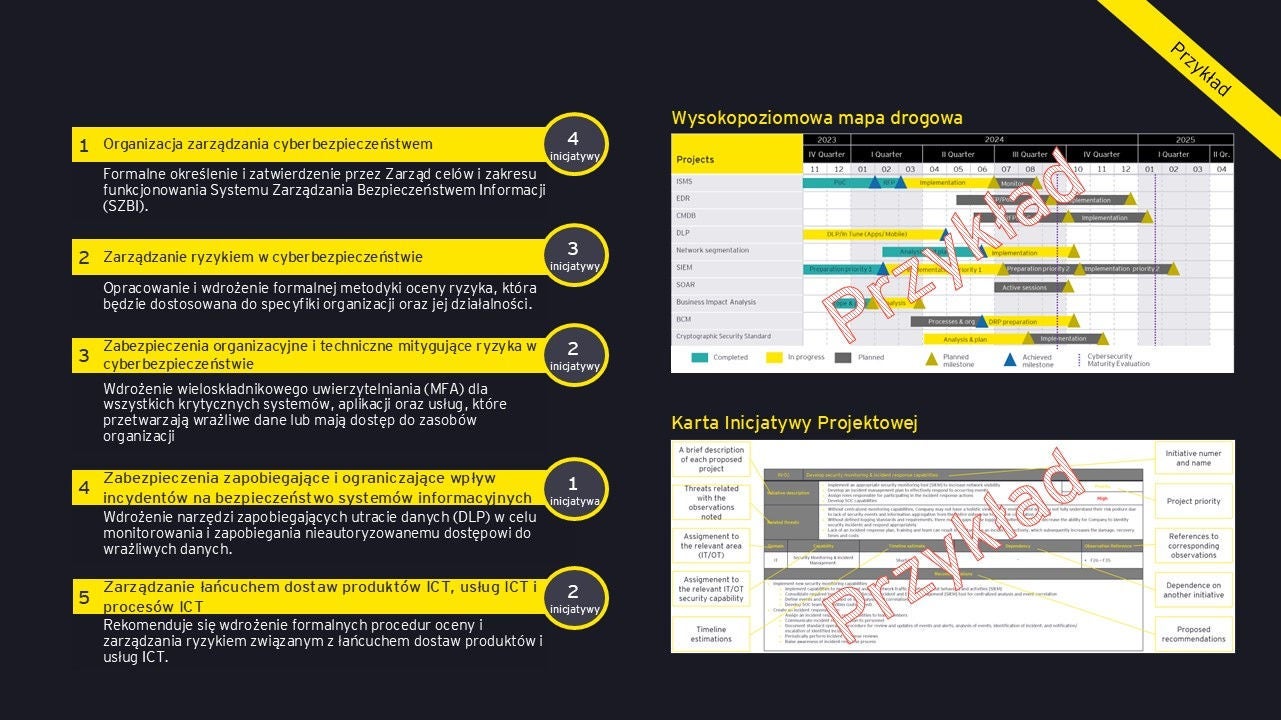

Warto podkreślić, że rezultatem przeprowadzonego Audytu powinien być nie tylko Raport oceny zgodności z wymaganiami UKSC ale również Road Mapa, lista inicjatyw projektowanych jakie należy podjąć krótko i długoterminowych, ich zależności pomiędzy sobą, w tym szacowanych nakładów pracy.

W naszej ocenie przygotowanie Road Mapy umożliwi nam zintegrowanie wymaganych działań związanych z UKSC z istniejąc strategią biznesową oraz rozwoju i utrzymania IT i OT.

Audyt UKSC to także narzędzie wspierające budowę kultury bezpieczeństwa w organizacji. Angażując kluczowych interesariuszy w warsztaty i proces oceny, zwiększa świadomość zagrożeń oraz odpowiedzialności kadry kierowniczej. W kontekście przewidywanych sankcji za brak samoidentyfikacji oraz rosnących wymagań wobec zarządów, audyt staje się elementem strategicznego zarządzania ryzykiem. Dla wielu organizacji to również szansa na uporządkowanie procesów, optymalizację działań i wzmocnienie odporności operacyjnej.

Podsumowanie

Nowelizacja UKSC jest realną zmianą podejścia do zarządzania bezpieczeństwem cyfrowym w organizacjach. Wprowadzenie nowych obowiązków, rozszerzenie katalogu podmiotów objętych regulacją oraz nacisk na proaktywne działania wymagają od organizacji strategicznego przygotowania. Audyt UKSC stanowi skuteczne narzędzie do oceny gotowości, identyfikacji luk i zaplanowania działań dostosowujących. W obliczu rosnących zagrożeń, odpowiedzialności zarządów i potencjalnych sankcji, warto już teraz podjąć kroki w kierunku zgodności z nowymi przepisami. Wczesne przygotowanie to nie tylko zgodność z prawem, ale także inwestycja w odporność organizacji.

Jak EY może pomóc

W sklepie EY zamówisz usługi, które ocenią zgodność organizacji z wymaganiami projektu nowelizacji Ustawy o Krajowym Systemie Cyberbezpieczeństwa (UKSC). Poznaj ofertę i dowiedz się więcej o UKSC.

Przeczytaj więcejLider

-

Kamil Pszczółkowski

Kamil PszczółkowskiEY Polska, Consulting, Cyber Security Senior Manager

-

Piotr Ciepiela

Piotr CiepielaGlobalny Lider Bezpieczeństwa Architektury i Nowoczesnych Technologii, Partner EY

-

Odkryj Cybersecurity Compliance w EY Polska: Zarządzaj ryzykiem cybernetycznym dzięki usługom doradczym i atestacyjnym. Wzrost wartości biznesu i mniejsze ryzyko. Dowiedz się więcej!

Przeczytaj więcej -

Zabezpiecz swój biznes z nami: indywidualne testy bezpieczeństwa IT i pentesty, dopasowane do Twoich potrzeb. Odkryj nasze usługi, szkolenia i doradztwo. Wzmocnij bezpieczeństwo organizacji. Dowiedz się więcej!

Przeczytaj więcej -

EY CSIRT PL: Wykrywanie zagrożeń, wsparcie w obsłudze. Nasz zespół SOC oferuje monitorowanie, obsługę i zarządzanie incydentami bezpieczeństwa. Dowiedz się więcej!

Przeczytaj więcej

Polecane artykuły

Cybersecurity OT – co to jest cyberbezpieczeństwo OT?

Sprawdź, czym jest cyberbezpieczeństwo OT i dlaczego jest ono kluczowe dla przemysłu. Dowiedz się, jak zabezpieczyć infrastrukturę przed cyberzagrożeniami i minimalizować ryzyko awarii.

Sztuczna inteligencja w ubezpieczeniach: od eksperymentów do transformacji

Letni okres to okazja do spojrzenia z szerszej perspektywy na dynamikę zmian w obszarze sztucznej inteligencji oraz do przemyślenia strategicznych kierunków działań w nadchodzących kwartałach.

SAP Business AI – wszystko, co warto wiedzieć o sztucznej inteligencji w ramach SAP BTP

Odkryj, jak SAP Business AI rewolucjonizuje procesy biznesowe. Dowiedz się więcej o SAP BTP, modelach LLM oraz zastosowaniach AI w różnych obszarach.