Zwischen dem Endgerät am einen und dem Rechenzentrum am anderen Ende befinden sich keine Unternehmensnetze mehr, keine Firewall. Das bedeutet, dass die Sicherheit an jedem einzelnen Punkt verankert werden muss.

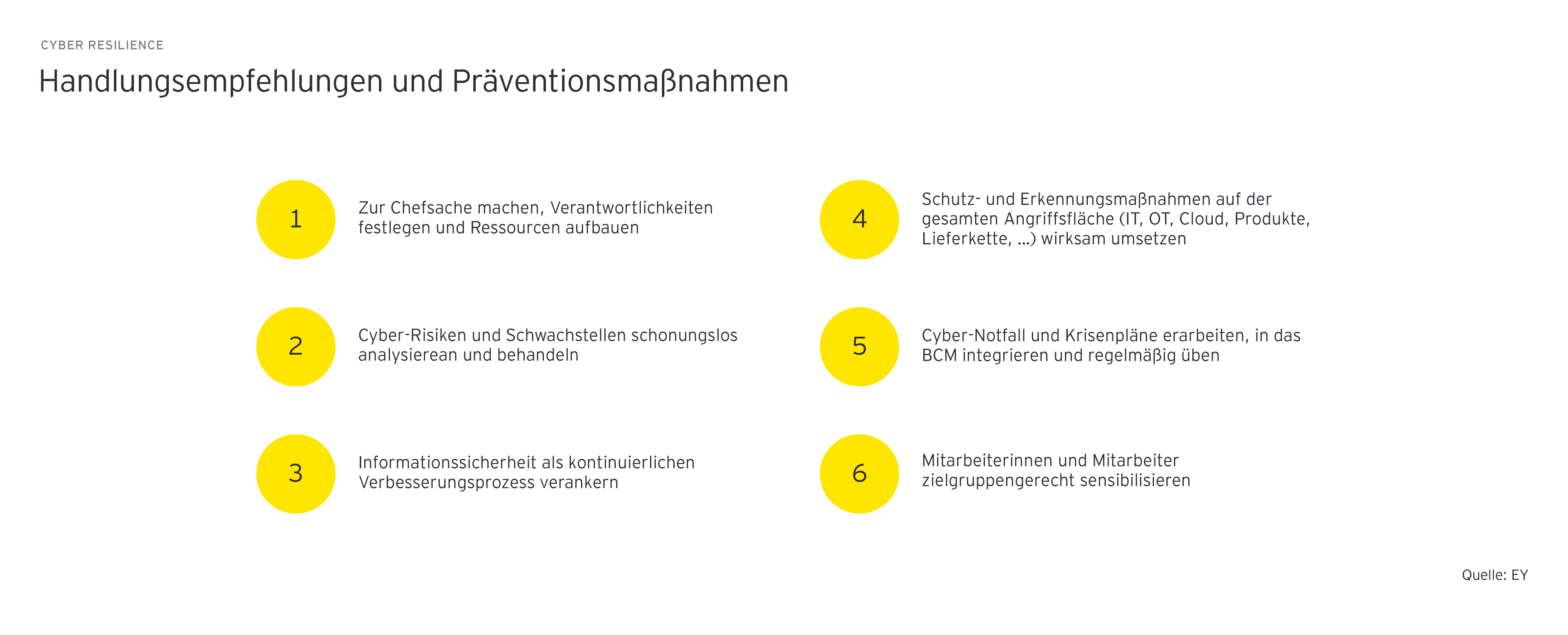

Während die ersten drei Schritte eher auf Organisation und Governance ausgerichtet sind und sozusagen die Grundlage zur Befähigung beinhalten, beziehen sich die Schritte vier bis sechs auf die direkten, technischen Maßnahmen zum Schutz vor Cyberattacken.

4. Stringente Umsetzung von Sicherheitsmaßnahmen über die ganze Wertschöpfungskette

Viele Unternehmen sind im IT-Bereich bereits ganz gut aufgestellt, Nachholbedarf besteht jedoch oft bei der Operational Technology (OT), also der Betriebstechnik, etwa von Industrieanlagen. Hier geht es um die Kopplung verschiedener Netze oder Anbindungen an die Cloud. Produktionsanlagen sind auf einen längeren Lebenszyklus ausgerichtet als es in der IT üblich ist. In der Chemieindustrie sind Maschinen beispielsweise rund 20 Jahre im Einsatz, parallel dazu wird noch mit veralteter Software gearbeitet. Hier gilt es nachzubessern durch Netzwerksegmentierung und entsprechende Schutzkonzepte.

Spätestens mit COVID-19 haben sich die meisten Unternehmen einer Cloud angeschlossen, in deren Sicherheit gerade große Anbieter viel Geld investieren. Mit ihren unzähligen Einstellungsoptionen ist die Cloud aber gleichzeitig sehr komplex und für den Nutzer eben nur so sicher, wie er sie anwendet. Deshalb gilt: Bei jedem Vorgang sollte auch die Sicherheit mitgedacht und dementsprechend aktiviert werden. Im Zweifelsfall sind das ein paar kleine Häkchen, die gesetzt sein müssen. Sind sie es nicht, bleiben Unsicherheiten hinsichtlich der Konfiguration.

Zero Trust gehört zu den obersten Prioritäten

„Never trust, always verify“ – das ist der Ansatz von Zero Trust. Gerade weil wir vermehrt in der Cloud und im Homeoffice arbeiten, gewinnt Zero Trust an Bedeutung: Es gibt das Endgerät und am anderen Ende das Rechenzentrum, doch dazwischen befinden sich keine Unternehmensnetze mehr, keine Firewall. Das bedeutet, dass die Sicherheit an jedem einzelnen Punkt verankert werden muss. Jede Anmeldung, jeder Zugriff auf Daten sollte im Einzelnen geprüft werden auf die Frage hin: Wer darf was wann auf welcher Funktion?

Wer sich selbst gut vor Cyberangriffen schützt, schützt auch andere.

5. Krisenpläne erstellen und üben

52 Prozent der Unternehmen verfügen laut EY Datenklaustudie über einen Krisenplan im Falle einer Cyberattacke. Eine Sichtweise wäre: Das ist immerhin etwas. Die andere: Erschreckend, dass 48 Prozent noch keinen haben. An dieser Stelle kann der Rat nur lauten, einen Notfallplan parat zu haben – und vor allem, diesen auch regelmäßig zu üben. Denn prinzipiell können und sollten sich Unternehmen auf einen Angriff gut vorbereiten.

Große Unternehmen betreiben üblicherweise diese Prävention. Die Komplexität der Aufgabe besteht in der genau abgestimmten Übung: Welche Bereiche involviere ich in welchem Maße? Mittlere und kleine Unternehmen sollten die zwei bis drei wichtigsten Geschäftsprozesse identifizieren, die im Falle eines Angriffs am nötigsten und schnellsten wiederhergestellt werden müssen. Dazu gehört in der Regel die Produktion. Auf diese Weise lassen sich Maßnahmen angemessen und konkret steuern – beispielsweise, indem in der Cloud eine Backup- oder Kommunikationsinfrastruktur hochgefahren oder ein zweites, sauberes Kommunikationssystem eingerichtet wird.

6. Sensibilisierung von Mitarbeitern

Phishing-Mails, deren Anhänge Mitarbeiter unbedarft öffnen, bieten nach wie vor eines der größten Einfallstore für Cyberangriffe. Viele Unternehmen betreiben daher schon hilfreiche Phishing-Übungen. Bei der Sensibilisierung ist es wichtig, sowohl die Nutzer in den Fachabteilungen als auch die Führungskräfte einzubinden. Gibt ein Kunde spezifische Sicherheitsanforderungen vor, müssen alle Beschäftigten ausreichend geschult werden – natürlich auch der CISO.

Gleiches gilt für interne Sicherheitsmaßnahmen: Alle Nutzer müssen wissen, an welchen Stellen im System sie einen Haken zu setzen haben oder, dass zwei Faktoren zur Authentifizierung abverlangt werden. Ebenso relevant ist die Aufmerksamkeit für Anomalien. Gibt es plötzlich eine ungewöhnliche Anmeldung aus Brasilien, obwohl der Standort des Nutzers eigentlich in Deutschland ist, sollte eine Angriffs- und Anomalieerkennung schnell Alarm schlagen, bevor es zu spät ist.

Fazit

Trotz des Bewusstseins für die Bedrohung sind Präventionsmaßnahmen oft noch nicht flächendeckend implementiert: Das ist ein prominentes Ergebnis der EY Datenklaustudie 2021. Sechs Handlungsempfehlungen helfen dabei, einen wirksamen Schutz aufzubauen. Dabei muss nicht jedes Unternehmen allen Empfehlungen folgen, sollte aber zumindest einige Maßnahmen umsetzen.