Mitä yrityksissä voidaan tehdä toimitusketjuihin liittyvien riskien ja uhkien hallitsemiseksi? Alla muutamia esimerkkejä, joissa olemme avustaneet asiakkaitamme.

Toimitusketjujen elinkaaren hallinta

Toimitusketjuihin liittyvien tietoturvariskien hallinnassa tulee huomioida koko elinkaari aina toimittajien valinnasta yhteistyön päättymiseen. Toimitusketjun riskienhallintaan sinällään pätevät samat lainalaisuudet kuin muuhunkin riskienhallintaan: riskejä voidaan yrittää välttää, estää tai siirtää, mutta niistä voi olla vaikeaa päästä eroon lopullisesti. Vaikka yhtä kaikenkattavaa hopealuotia ei ole, muutamia hyväksi havaittuja toimintatapoja on havaittu:

- Ymmärrä omat tavoitteesi ja varmista, että toimittajan kyvykkyydet ovat niiden kanssa linjassa. Netin syövereistä löydetyn vaatimus-Excelin lähettämisen sijaan kannattaa miettiä, mitkä ovat olennaisimmat tietoturvavaatimukset juuri käsillä olevan ulkoistuksen kannalta ja miten toimittaja pystyy vastamaan näihin vaatimuksiin.

- Priorisoi toimittajasi ja tiedosta, että jotkin ulkoistetuista toiminnoista ovat tietoturvaltaan kriittisempiä kuin toiset. Näin ollen myös toimittajan hallintaan suunnattujen kontrollien, valvonnan ja vaatimusten tulee olla linjassa sen kanssa, mitä ollaan ulkoistamassa. Entä miten toimittaja priorisoi sinut? Oletko tärkeä asiakas vai oletko viimeinen, jonka palvelut nostetaan pystyyn kriittisessä häiriötilanteessa?

- Huomioi vastuusi ulkoistetun toiminnon tietoturvan hallinnassa. Ulkoistaminen ei poista omaa vastuutasi. Siksi onkin tärkeää, että ulkoistetun palvelun tietoturvan toteutumista valvotaan asianmukaisesti. Hyvä käytäntö on esimerkiksi vaatia säännöllistä tietoturvaraportointia toimittajilta. Monesti vaatimus raportoinnista on jo valmiiksi sopimuksissa, mutta kokemustemme mukaan sitä ei usein osata tai muisteta hyödyntää.

- Tee yhteistyötä ja harjoittele toimittajan kanssa kriisitilanteiden varalta. Esimerkiksi yhteiset, säännölliset poikkeamanhallinta- ja palautumisharjoitukset mahdollistavat nopeamman reagoinnin tositilanteessa.

- Varaudu toimittajan vaihtumiseen ja ymmärrä, mitä toimittajasuhteen lopettaminen tarkoittaa ulkoistettujen palveluiden tietoturvan kannalta. Onko esimerkiksi pilviympäristönne konfiguraatiot dokumentoitu, vai joudutaanko uuden toimittajan kanssa aloittamaan alusta? Joillain toimialoilla jo sääntely voi edellyttää kunnollista irtautumissuunnitelmaa, mutta varmasti kaikilla aloilla olisi hyödyllistä miettiä esimerkiksi toimintojen ja tietojen onnistuneen siirron kriteerit etukäteen.

Pääsynhallinta

Ulkoistusten myötä toimittajille tarvitaan usein laaja pääsy yritysten IT-ympäristöön. Haasteena onkin varmistaa, että pääsyoikeuksia on riittävästi, muttei liikaa. Pääsynhallinta onkin hyvä sitoa osaksi toimittajan elinkaaren hallintaa – jo yhteistyön alussa voidaan mallintaa, kuinka laaja pääsy ja mitä teknisiä ratkaisuja tarvitaan sen toteuttamiseksi tietoturvallisesti (avainsanoina esim. IAM, MFA, RBAC, Just-in-Time access ja zero trust). Mikäli turhia tunnuksia on päässyt kertymään, ehkäpä nyt olisi hyvä hetki niiden katselmointiin, poistamiseen ja säännöllisten läpikäyntien aloittamiseen.

Uhkamallintaminen

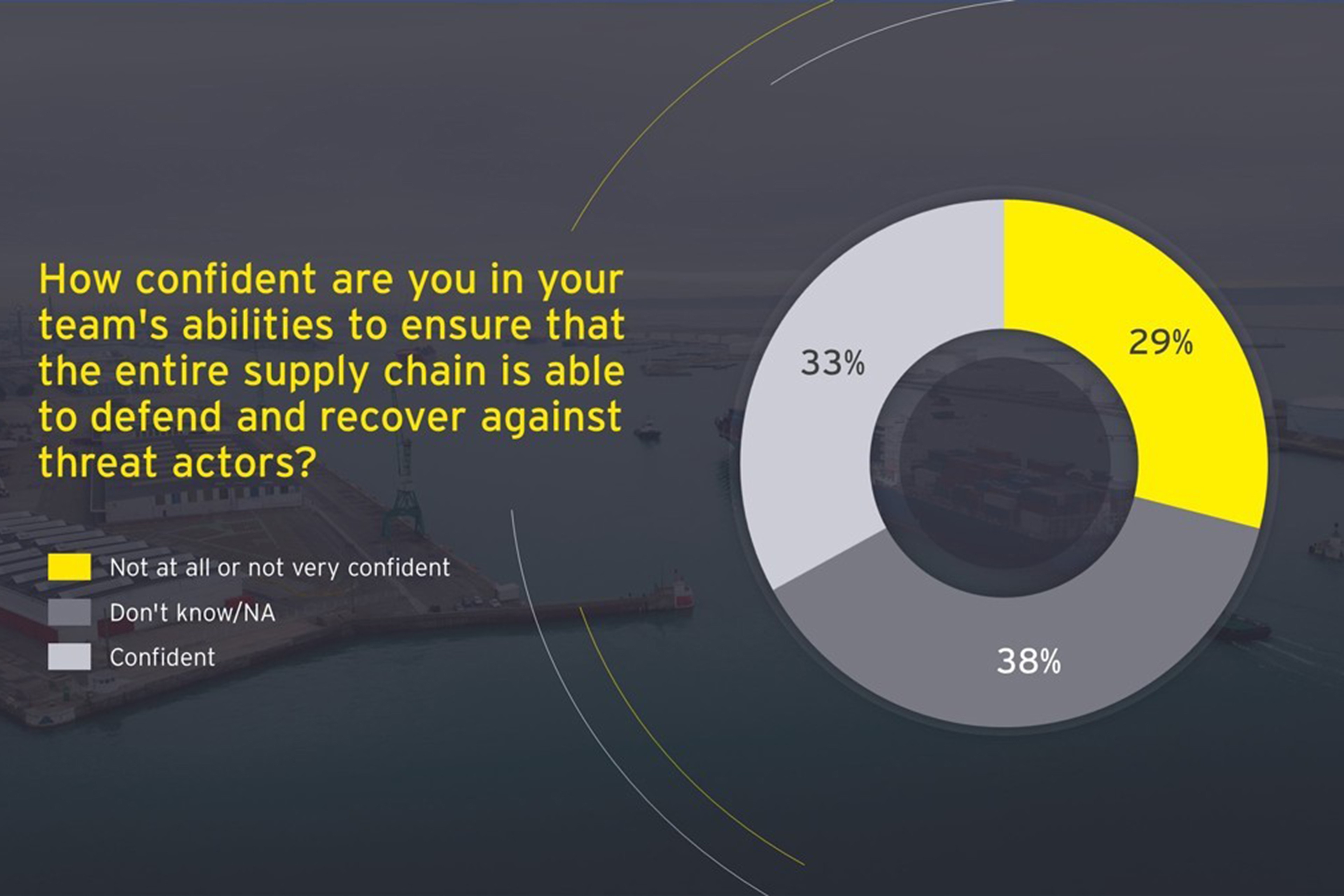

Erilaisia uhkia on hyvä mallintaa yhteistyössä toimittajan kanssa. Minne kaikkialle toimittajalla oikeasti on pääsy IT-ympäristössä ja minkä tasoisilla oikeuksilla? Tästä lähtöpisteestä voidaan edetä siihen, että yhdessä tunnistetaan riskialueet ja uhkamaisema ja toteutetaan uhkasimulaatioharjoitus esimerkiksi yhteistyössä kolmannen osapuolen kanssa. Harjoituksia olisi hyvä tehdä säännöllisesti. Niiden tarkoituksena on arvioida, kuinka hyvin ja suunnitelmallisesti yritys tai toimittaja pystyy puolustautumaan sekä palautumaan hyökkäyksen tai muun suuren häiriön tapahtuessa.

Tietoturvan valvonta

Oman yrityksen tietoturvan valvonta ja kyvykkyydet toimitusketjujen kautta tulevien hyökkäysyritysten tunnistamisen on hyvä arvioida. Kaikkia hyökkäyksiä on lähes mahdoton torjua, mutta tarpeeksi kattavalla valvonnalla ja reagoinnilla pystytään todennäköisemmin tunnistamaan hyökkäyksiä tarpeeksi aikaisessa vaiheessa.

Kaikkea tätä ei tietenkään tarvitse, eikä usein kannatakaan tehdä itse. EY:n 1300 kyberturvallisuuden ja riskienhallinnan ammattilaista ympäri Eurooppaa ovat valmiita auttamaan asiakkaitamme kaikissa kyberturvallisuuteen liittyvissä haasteissa. Mikäli tarvitset apua toimitusketjuhyökkäyksiltä suojautumiseen tai tukea muilla kyberturvallisuuden osa-alueilla, kysy lisää!